Früher war IT-Sicherheit einfach:

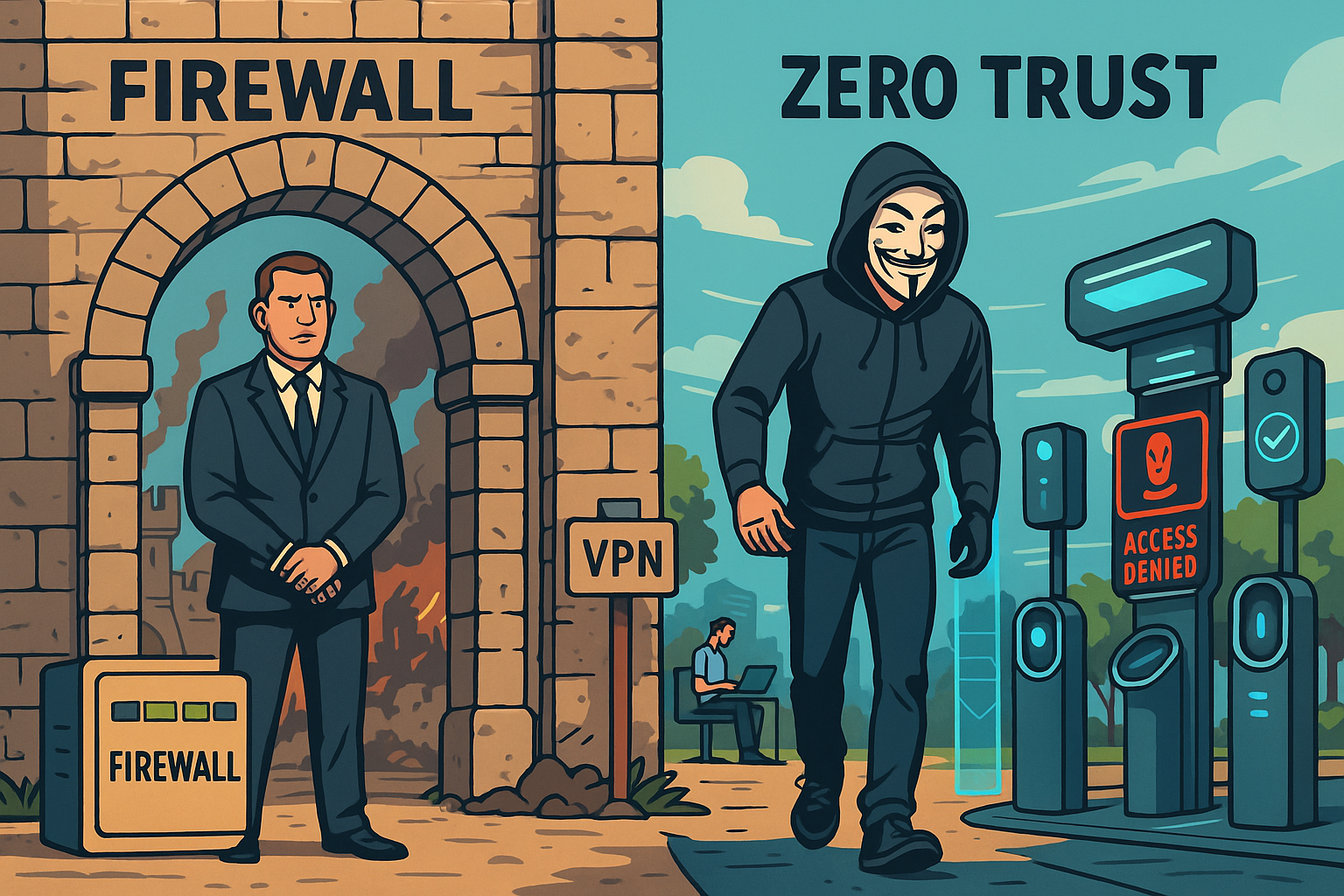

Man baute eine dicke Mauer (aka Firewall) um das Netzwerk, stellte ein paar Wachhunde davor (IDS/IPS) und jeder, der drinnen war, galt als vertrauenswürdig. Klingt fast nach einem Ritterfilm, nur dass Angreifer heute weder Pferde noch Katapulte brauchen, sondern Phishing-Mails und gestohlene Zugangsdaten.

Heute reden wir von Zero Trust. Klingt radikal, ist es aber nicht. Es bedeutet nur: „Traue niemandem – nicht mal dem eigenen Netzwerk.“ Und genau das ist das Problem vieler Unternehmen: Sie haben noch einen Mix aus Perimeter-Security und ein paar Zero-Trust-Inseln, aber keinen konsistenten Ansatz.

Das Ergebnis? Sicherheitsarchitektur à la „Flickenteppich“. Funktioniert so lange gut, bis der erste Angreifer den Stoff zerreißt.

Bedeutung: Was heißt eigentlich „Perimeter“?

Das Wort Perimeter stammt aus dem Griechischen:

- peri = „um…herum“

- metron = „Maß“

Übersetzt: Umfang, Grenze, Umfriedung.

In der IT-Sicherheit bedeutet „Perimeter“ die Grenze zwischen dem, was als „innen“ gilt (vertrauenswürdig), und dem, was „draußen“ liegt (unsicher, Internet, Lieferanten, Cloud).

Man spricht oft vom „Netzwerkperimeter“ – quasi die virtuelle Stadtmauer.

Beispiele aus der Praxis

- Firewall: Die digitale Stadtmauer zwischen Firmennetz und Internet

- VPN-Gateway: Das einzige Stadttor für Mitarbeiter im Homeoffice

- DMZ (Demilitarisierte Zone): Ein Vorhof, in dem Server stehen, die von außen erreichbar sein müssen (z. B. Webserver)

Das Problem? Diese Konzepte stammen aus einer Zeit, als „Innenstadt“ und „Außenwelt“ noch klar getrennt waren.

Warum das heute nicht mehr funktioniert

Früher war das Modell simpel:

Drinnen = sicher. Draußen = unsicher.

Heute verschwimmt diese Grenze:

- Cloud-Dienste: Daten und Systeme liegen außerhalb der eigenen Mauern

- Homeoffice: Mitarbeiter greifen von überall zu – nicht nur vom Firmenbüro

- BYOD (Bring Your Own Device): Private Geräte mischen sich ins Unternehmensnetz

Die Folge: Der Perimeter ist so löchrig wie ein Schweizer Käse.

Hier kommt Zero Trust ins Spiel

Zero Trust ist kein Buzzword, sondern ein logisches Upgrade:

- Keine impliziten Vertrauenszonen mehr

- Jede Anfrage wird einzeln geprüft

- Kontinuierliche Authentifizierung und Autorisierung

- Minimaler Zugriff nach dem Need-to-Know-Prinzip

Kurz gesagt: Statt einer Stadtmauer haben wir überall Checkpoints – aber intelligent, automatisiert und nutzerfreundlich.

Warum Unternehmen heute scheitern

Viele Organisationen hängen irgendwo dazwischen:

- Ein bisschen Perimeter (klassische Firewall)

- Ein bisschen Zero Trust (MFA hier, Segmentierung da)

Aber ohne strategischen Gesamtansatz bleibt es Stückwerk.

Grund: Informationsmangel, Silodenken, Managementstrukturen.

Die gute Nachricht: Zero Trust ist kein Hexenwerk

Man muss keine Festung sprengen, um Zero Trust einzuführen.

Es braucht drei Schritte:

- Inventarisieren

– Welche Assets, Daten und Nutzer habe ich überhaupt? - Segmentieren

– Trenne Netzwerke und Systeme so, dass ein Angreifer nicht überall hinkommt. - Authentifizieren & Autorisieren

– Jeder Zugriff wird überprüft. Immer. Punkt.

Und das Beste: Zero Trust ist nicht nur für Konzerne. KMUs können sofort starten – mit MFA, Endpoint Security und Identitätsmanagement.

Fazit

Die Realität ist klar: Perimeter-Architekturen sind Geschichte. Sie geben uns höchstens noch ein trügerisches Gefühl von Sicherheit.

Zero Trust hingegen ist kein Marketing-Gimmick, sondern der logische Weg, mit der heutigen IT-Welt umzugehen.

Es ist wie beim Schach: Früher baute man Mauern aus Bauern. Heute setzt man auf Kontrolle über das ganze Brett.

Die Frage ist nicht mehr ob, sondern nur wann Unternehmen konsequent auf Zero Trust umsteigen.

Euer Simon

#ZeroTrust, #CyberSecurity, #Perimeter, #CloudSecurity, #IdentityManagement, #MFA, #ZTNA, #ITStrategie, #CIO, #CTO