Wenn der Roboter stillsteht: Warum OT-Security zur Überlebensfrage der Industrie wird

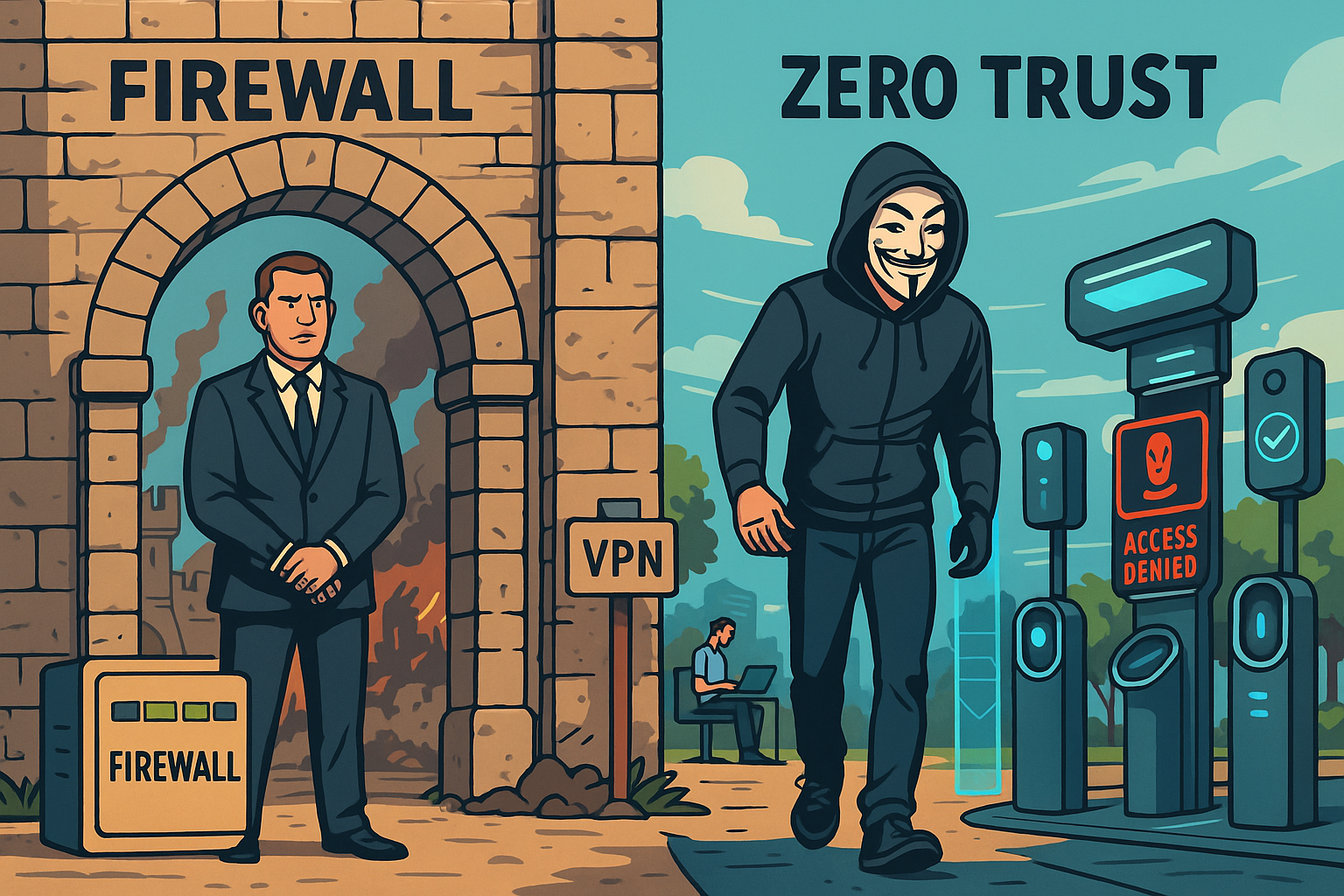

Produktionshallen sind laut, präzise, effizient – und in den meisten Fällen digital nackt. Während die IT-Abteilung stolz ihre Firewalls streichelt und über Zero-Trust-Architekturen philosophiert, läuft in der Fertigung noch ein Windows XP auf einer SPS-Steuerung, die per Remote-Desktop aus dem Homeoffice erreichbar ist. Willkommen in der Realität der Operational Technology – kurz OT. Das Rückgrat … Weiterlesen