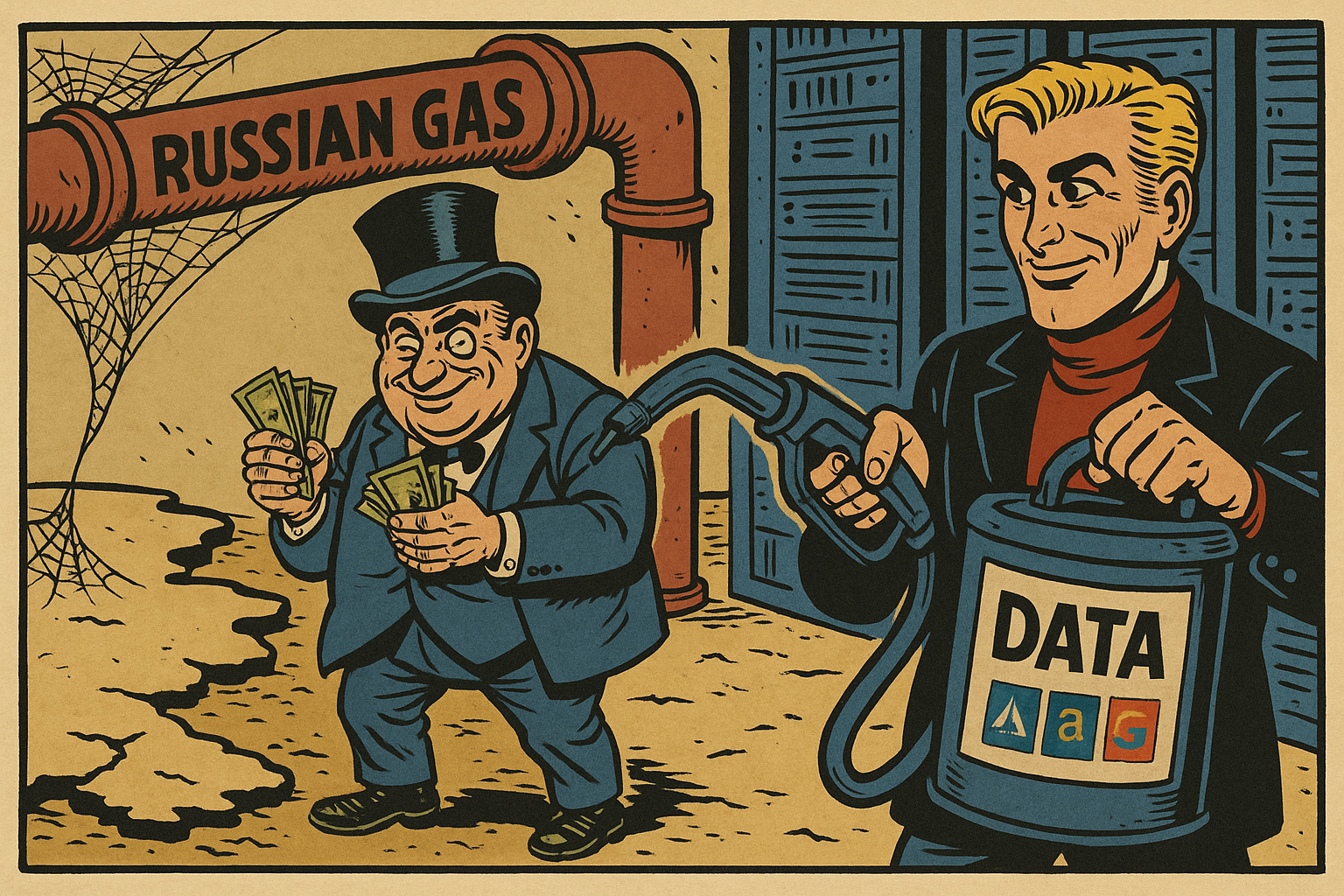

Warum Europa beim Daten-Öl nur den Kanister hält – und Hyperscaler längst die Pipeline besitzen

Wenn Ideen verstummen – und Innovation leise leidet Es gibt Sätze, die man eigentlich längst begraben wollte. Einer davon ist dieser unzerstörbare Klassiker aus der frühen Cloud-Kaufmannszeit: „Daten sind das neue Öl.“Ein Spruch, der seit zwanzig Jahren durch deutsche Konferenzräume wabert wie ein Faxgerät im Dampfbetrieb: technisch überholt, rhetorisch müde, aber irgendwie nicht totzukriegen. Während … Weiterlesen